コマンド・アンド・コントロール・サーバー(C2)の調査

マカフィーのリサーチチームは、いくつかの重要な事実を発見した。

1. 安全ではないC2(またはC&C)サーバー(コマンド・アンド・コントロール・サーバー)

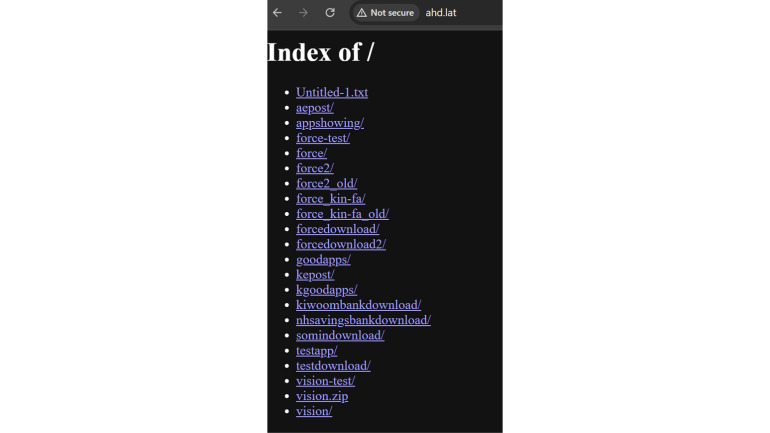

いくつかのC2サーバーには脆弱なセキュリティ設定があり、認証情報を必要とせずに特定のインデックス・ページやファイルへの不正アクセスが可能であることが判明した。このセキュリティの欠陥により、サーバーの機能と収集されるデータの種類をより深く調べることができる。

調査によると、サーバーのルート・ディレクトリには複数のフォルダがあり、それぞれが銀行機関や郵便サービスを模倣するなど、異なる手口で編成されていることが明らかになった。

図4: サイトが閉鎖される前に公開されたrootのインデックスページ

図4: サイトが閉鎖される前に公開されたrootのインデックスページ

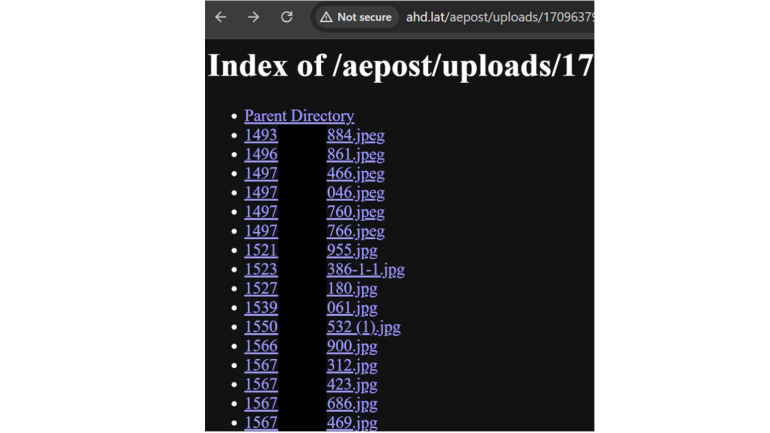

サーバーの設定ミスにより、意図しない内部情報の公開のみならず、漏洩した被害者の個人情報も一般公開された。「uploads」ディレクトリには、被害者から収集した写真が収められた個別のフォルダが見つかり、データ漏洩の深刻さが浮き彫りになった。

図5:「aepost」キャンペーンの被害者の一人から流出したサイトが削除される前の画像リスト

図5:「aepost」キャンペーンの被害者の一人から流出したサイトが削除される前の画像リスト

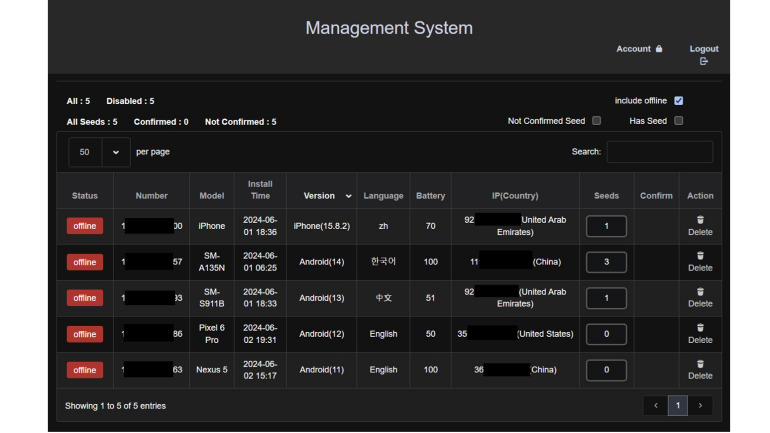

2. 管理者ページ

公開されたインデックスページに従って操作すると、被害者を管理するために設計された管理ページにたどり着く。これらのページには、デバイスのリストが表示され、デバイスの情報や制御可能なさまざまなアクションが表示されていた。被害者の数が増えるほど、デバイスのリストも増えていくことになる。

図6: 管理者コントロールパネル

図6: 管理者コントロールパネル

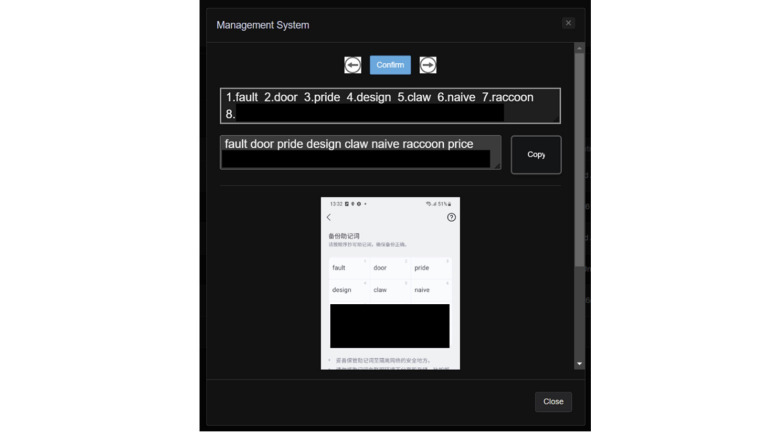

3. 暗号資産を管理するアプリやソフトウェアを狙う

管理画面を調べると、攻撃者の主な目標は、暗号資産アプリのニーモニックキーの入手であることがわかった。これは、被害者の暗号資産にアクセスして、不正利用に重きを置いていることを示唆している。

図7: 管理画面のOCR詳細

図7: 管理画面のOCR詳細

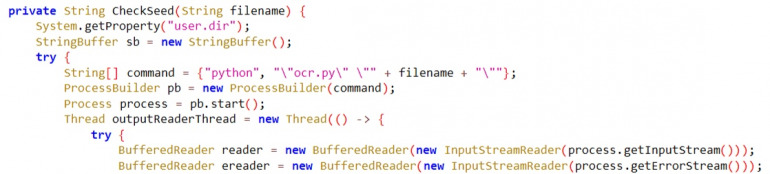

4. データの処理と管理

このマルウェアは、サーバー側でPythonとJavaScriptを利用。盗まれたデータを処理します。具体的には、光学式文字認識(OCR)技術を使用して画像はテキストに変換され、その後、管理パネルを通じて整理・管理される。このプロセスは、盗まれた情報の処理と利用が高度であることを示している。

図8:サーバー側のOCRコード

図8:サーバー側のOCRコード

5. 接続の進化

元々マルウェアは、C2サーバーと単純なHTTPリクエストで通信されていた。この方法は効果的な一方、セキュリティ・ツールによる追跡やブロックが比較的容易でもあった。

マルウェアは現在、新たな重要な詐欺の手口として、通信にWebSocket接続を採用している。このアップグレードにより、C2サーバーとの効率的でリアルタイムな双方向通信が可能になり、従来のHTTPベースのネットワーク監視ツールによる検知を回避できるようになった。

それと同時に、セキュリティ研究者がトラフィックを分析し、悪意のある通信を傍受することがより困難になっている。

マルウェアの難読化技術も大幅に改善され、セキュリティソフトや研究者による検出作業がさらに複雑になってきた。

APKの難読化では、文字列のエンコーディング、無関係なコードの挿入、関数や変数の名前の変更などの手口を用いて悪意のあるコードを隠すようになっている。これらの方法は、混乱を引き起こすだけでなく、検知プロセスを遅らせ、マルウェアの真の目的をカモフラージュする。

さらに、マルウェアのアプリケーションと標的戦略は拡大している。最近の調査によると、マルウェアは英国内で拡散しているという。

これは攻撃者が人口統計的、地理的にも対象の拡大を狙っていることを示唆しており、マルウェアのローカライズされたバージョンで新たなユーザーを狙うものと推測される。

調査結果まとめ

■サイバー犯罪者は常にその手口を強化しており、危険性は時間の経過とともに増大

マルウェアの急速な進化は、今日のサイバー脅威の絶え間ない変化と高度な性質を浮き彫りにしている。当初は金銭の貸し付けや政府サービスのアプリを装っていたが、現在では個人に有益な通知に見せかけて、人々の感情を悪用するようになっている。

マカフィーのリサーチチームは、攻撃者がOCR技術を利用して盗んだデータを分析し、金銭的な利益のために悪用していることを発見した。マルウェアが進化し、より複雑な手口になるにつれ、その次の動きを予測することはますます難しくなっている。

サイバー犯罪者は、ユーザー環境への侵入や操作をよりうまく行なうために、常にその手口を強化しており、こうした脅威がもたらす危険性は時間の経過とともにエスカレートしている。

マルウェアは被害者の連絡先を利用して詐欺的なSMSメッセージを送信する場合、その範囲は拡大していく。このようなフィッシングメッセージは、一見親しみのある連絡先から送信されているように見えるため、受信者は信用してしまいがちだ。

例えば、友人の番号から届いたと思われる通知は、本物であると認識される可能性が高く、特に知らない送信元からのフィッシングに比べ、受信者が詐欺に加担してしまう可能性が大いにある。

このような手口により、詐欺のレイヤー(階層)が広がり、攻撃の有効性とステルス性(秘密裏に実施)が大幅に向上する。このようなマルウェアを早期に発見することは、マルウェアの拡散を防ぎ、潜在的な被害を最小限に留め、さらなる拡大を抑制するために非常に重要だ。マカフィーはこれらの動きに対し、アクティブなURLに関連するコンテンツ・プロバイダに報告することで、積極的な対策を講じた。

管理パネルに「iPhone」というラベルが貼られた項目が発見されたことから、このマルウェアの次の開発段階はiOSユーザーをターゲットにしていると想定される。

■セキュリティ・ソフトウェアは、デバイスを保護するための推奨品ではなく必需品

iOS互換バージョンの直接的な証拠はまだ見つかっていないが、その存在の可能性は確実だ。マカフィーは以前、AndroidとiOSの両プラットフォームに影響を与えるデータの窃取活動を確認しており、これはサイバー攻撃者がiOS向けのマルウェアの開発に取り組んでいる可能性を示唆している。

iOSのセキュリティには定評がある一方、企業証明書やScaletのようなツールを介して、App Store以外で悪意のあるアプリをインストールする方法がまだ存在するため、これは特に憂慮すべきことだ。

このようなiOSへのシフトの可能性は、あらゆるモバイルプラットフォームにおける警戒の必要性を浮き彫りにしている。

このような状況では、ユーザーはアプリのインストールやアクセス許可の付与など、自分の行動に慎重になることが極めて重要だ。大切な情報は安全に保管し、デバイスから隔離しておくことが望ましいだろう。

このようにセキュリティ・ソフトウェアは、デバイスを保護するための単なる推奨品ではなく、必需品となっている。マカフィーモバイルリサーチチームは、これらの高度な脅威に対抗するための強固なセキュリティ対策を実施し、常に警戒を続けている。マカフィーモバイルセキュリティ製品は、マルウェアだけでなく、その他の不要なソフトウェアを検出し、防御するように設計されている。

マカフィーモバイルセキュリティのウェブサイト:https://www.mcafee.com/ja-jp/antivirus/mobile.html

関連情報

https://www.mcafee.com/ja-jp/index.html

構成/清水眞希

DIME MAGAZINE

DIME MAGAZINE