オンラインのセキュリティ対策製品を提供しているマカフィーは、デバイス上の画像をスキャンしてニーモニックキー(暗号資産を管理するアプリやソフトウェアを復元する際に使われる12の英単語)を狙う 、Android における新種のモバイルマルウェア「SpyAgent」を発見したことを公表した。

モバイルマルウェア「SpyAgent」とは

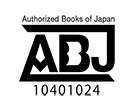

図1:「SpyAgent」発生に関する一連のタイムライン

図1:「SpyAgent」発生に関する一連のタイムライン

このAndroidのマルウェア(悪意のある動作を目的として作られたソフトウェアやコードの総称)は、銀行や政府のサービスからTVストリーミングや公共性があるものに至るまで、様々な信頼性の高いアプリを装っている。

一度インストールすると、これらの偽アプリは、密かにテキストメッセージや連絡先、保存されているすべての画像を収集し、リモートサーバーに送信。この間、長々と続くローディング画面、予期せぬリダイレクト、そして空白画面などでユーザーの注意をそらす。

マカフィーは、このスキームに関与している 280以上の偽アプリを確認しており、2024 年に入ってから、今まで以上に韓国のユーザーが標的にされているという。

■感染のメカニズム

韓国のユーザーを狙うモバイルマルウェアは、主に巧妙なフィッシングキャンペーンを通じて拡散される。

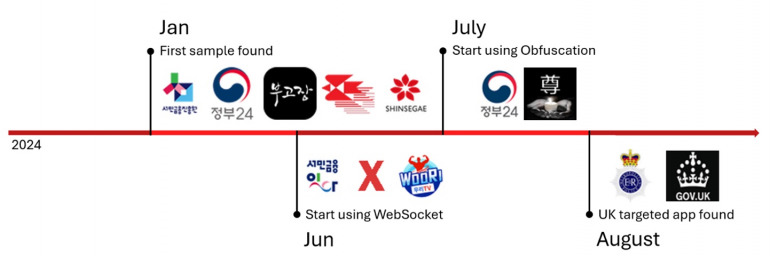

このような偽のキャンペーンでは、テキストメッセージやソーシャルメディア上のダイレクトメッセージを利用して有害なリンクを送信。メッセージの背後にいる攻撃者は、多くの場合、組織や信頼できる人物を装い、ユーザーを騙してリンクをクリックさせる。

リンクがクリックされると、正規サイトの外観を模倣した、本物そっくりの偽のウェブサイトに誘導される。こういった偽サイトは通常、アプリのダウンロードを促し、マルウェアがデバイスにインストールされる仕組みになっている。クリックする前にメッセージやリンクの信憑性を確認することが重要だ。

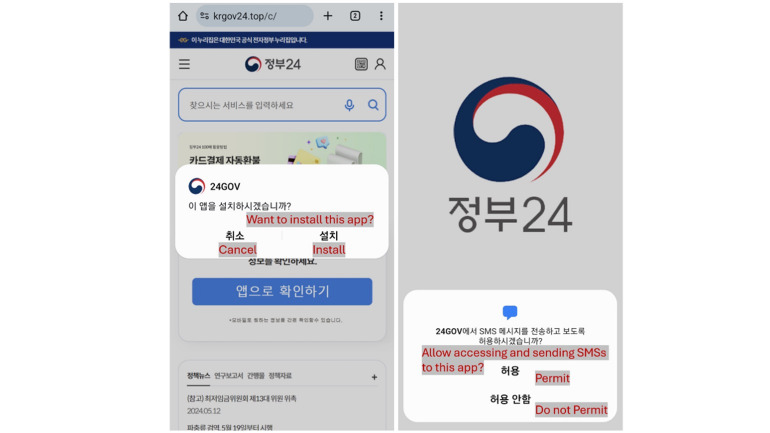

図2:偽サイトの表示画面

図2:偽サイトの表示画面

ユーザーがリンクをクリックすると、APK(Android Package Kit)ファイルをダウンロードするように促される。このファイルは正規のアプリのように見えるが、実は悪意のあるソフトウェアだ。

APKがダウンロードされると、ユーザーはアプリをインストールするよう求められる。インストール中、アプリはSMSメッセージ、連絡先、ストレージなど個人の機密情報にアクセスし、バックグラウンドで実行の許可を要求してくる。

許可は、アプリが適切に機能するために必要なものとして提示されることが多いが、実際には、ユーザーのプライバシーとセキュリティを侵害する目的で使用される。

図3: アプリのインストールと許可の要求

図3: アプリのインストールと許可の要求

■マルウェアの能力と動作

アプリがインストールされ起動すると、ユーザーの機密情報が盗み取られ、攻撃者が制御するリモートサーバーに送信される。

<対象となるデータの種類>

連絡先: ユーザーの連絡先全体が抜き取られ、さらなる詐欺行為やマルウェアの拡散に使用される可能性がある。

SMSメッセージ:二要素認証用(二つの要素を用いてユーザーの身元を認証する仕組み)のプライベートコードやその他の重要な情報が含まれるようなSMSメッセージの全てのキャプチャが攻撃者に送信される。

写真: デバイスに保存されているあらゆる画像が攻撃者のサーバーにアップロードされる。個人的な写真やその他の機密画像も含まれる可能性がある。

デバイス情報: OSのバージョンや電話番号など、デバイス自体の詳細が盗まれる。デバイス情報は、攻撃者が悪意のある活動をより効果的にカスタマイズするために使われる。

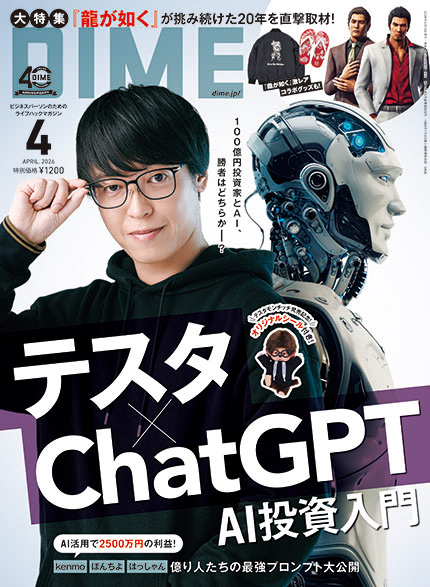

DIME MAGAZINE

DIME MAGAZINE