包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)は、Dropboxを騙る攻撃が急増していることを確認したとのリポートを発表した。

ハッカーたちはDropboxを利用して、偽のログインページを作成し、最終的にクレデンシャルの収集ページに誘導するもので、9月の最初の2週間で、5,550件の攻撃が確認されているという。

同社では実在するサービスを謳った、非常に巧妙なフィッシングメールを送る攻撃手法として、注意喚起を促している。

進化するBEC攻撃

BEC(Business Email Compromise)攻撃とは、フィッシングなど巧妙な手口を介し、偽メールを組織に送り、金銭を攻撃者の指定口座へ送金させる詐欺のこと。チェック・ポイントではその進化を3つのフェーズに分けて定義している。

BEC(Business Email Compromise)攻撃とは、フィッシングなど巧妙な手口を介し、偽メールを組織に送り、金銭を攻撃者の指定口座へ送金させる詐欺のこと。チェック・ポイントではその進化を3つのフェーズに分けて定義している。

BEC 1.0攻撃では、会社の上司といった関係者に攻撃者はなりすまし、偽メールを送り、送金を依頼する。

そして、BEC 2.0では手口はさらに巧妙化し、ハッカーが組織内の人物もしくは関係者のアカウントを侵害し、あたかも従業員かのようにメールに返信。さらに、請求書にある銀行情報を改ざんし、ハッカー指定の口座に送金させるよう仕向ける。

さらに、BEC 3.0攻撃は、Dropboxなどの合法的なサービスを使用してフィッシング素材を送信およびホストするものを指す。

これらのサイトの合法性のため、電子メールセキュリティサービスがこれを防ぐのはほぼ不可能で、エンドユーザーも検出が難しい状況となっている 。

このような攻撃は増加の一途で、ハッカーたちはGoogle、Dropbox、QuickBooks、PayPalといったサービスを利用している。

これは同社がこれまで見てきた中でも、非常に巧妙な手法の一つであり、これまでの攻撃の中でも最も一般的かつ効果的なものだという。

Dropboxを装ったBEC3.0攻撃

以下攻撃の概要では、Check Point Harmonyのメール研究者が、Dropboxのドメインを使ったソーシャルエンジニアリングにより、ユーザーからの応答を引き出してクレデンシャルを収集する方法について解説している。

この攻撃では、ハッカーたちはDropboxのドキュメントを使用してクレデンシャルを収集するサイトをホストしている。

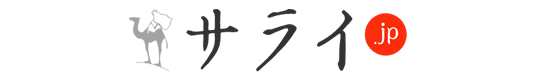

■電子メールの例

(画像1)正規のDropboxサービスから通知メールが届く

(画像1)正規のDropboxサービスから通知メールが届く

攻撃は、本物のDropboxから直接送られてくるメールから始まる。これは誰でもDropboxから受け取る標準的なメールで、ドキュメントを閲覧する通知だ。その後、ユーザーは正規のDropboxページに誘導される。

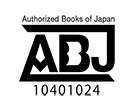

(画像2)Dropboxページへの誘導

(画像2)Dropboxページへの誘導

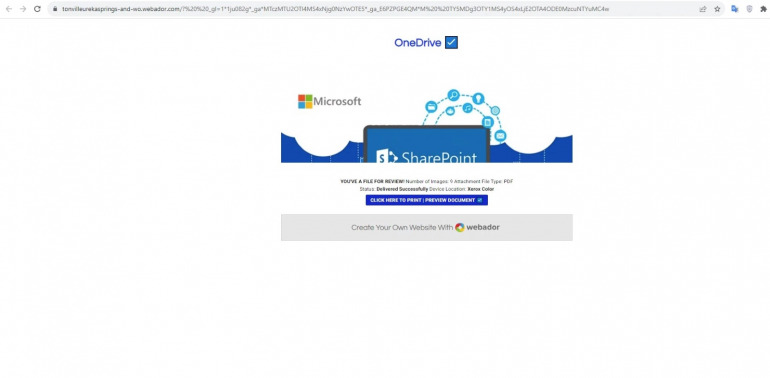

コンテンツはOneDriveに似たページだが、URLはDropboxにホストされている。 “ドキュメントを取得”をクリックすると、ユーザーは最終的に、資格情報を収集するためのページに誘導される。

(画像3)最終的に資格情報を収集するページへ誘導される

(画像3)最終的に資格情報を収集するページへ誘導される

このページはDropboxの外部にホストされており、脅威行為者はユーザーにクリックさせて資格情報を盗むことを目的としている。

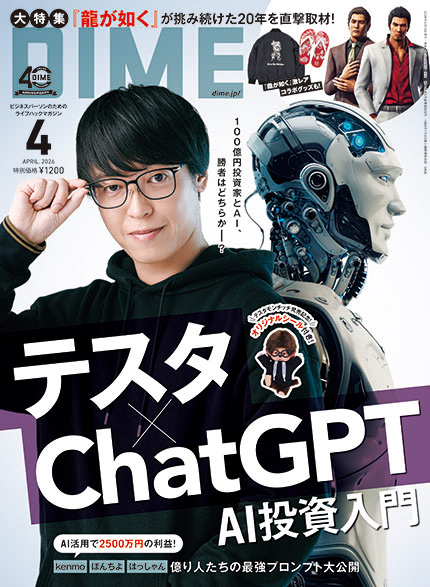

DIME MAGAZINE

DIME MAGAZINE