ネットワークのセキュリティー環境を整えるには、不正アクセスの種類とネットワークを保護する『ファイアウォール』への理解が必要です。ファイアウォールの役割や種類、併用することでセキュリティーを強化できるシステムについて解説します。

ファイアウォールとは?

インターネットを利用するに当たっては、悪意のある不正アクセスに抵抗するための対策が不可欠です。まずはファイアウォールとは何なのか、定義と大きな分類を理解しておきましょう。

不正アクセスからPCを守る「防火壁」

ファイアウォールとは、日本語に訳した『防火壁』の意味からも分かる通り、ネットワーク外部の脅威からネットワークやPCを守る仕組みのことです。建物を火災から守る防火壁にその働きをたとえて名付けられました。

ファイアウォールは不正アクセスやサイバー攻撃からネットワークや端末を防御し、データの流出や改ざんを未然に防ぎます。WindowsやMacなどPC用のOSにも標準装備されており、ネットワークを保護するのがその役目です。

ファイアウォールは大きく分けて2タイプ

ファイアウォールは、以下の2種類に大別できます。

- パーソナルファイアウォール

- ネットワーク用ファイアウォール

パーソナルファイアウォールは、PCをはじめ個々の端末に導入するソフトウエアです。インターネットから端末にウイルスが侵入するのを防ぎます。ネットワーク外部からの不正なアクセスを遮断し、端末を保護するのも役割の一つです。

OSのファイアウォールとは別に、ウイルス対策用のソフトと組み合わせて使用する場合もあります。

一方、インターネットと企業内LANの間に設置するのが、ネットワーク用のファイアウォールです。社内ネットワーク全体を保護し、外部からの不正アクセスやサイバー攻撃を防ぎます。

専用のハードウエアを設置する以外にも、近年ではクラウド型のネットワーク用ファイアウォールも導入されるようになりました。

ファイアウォールを導入しないとどうなる?

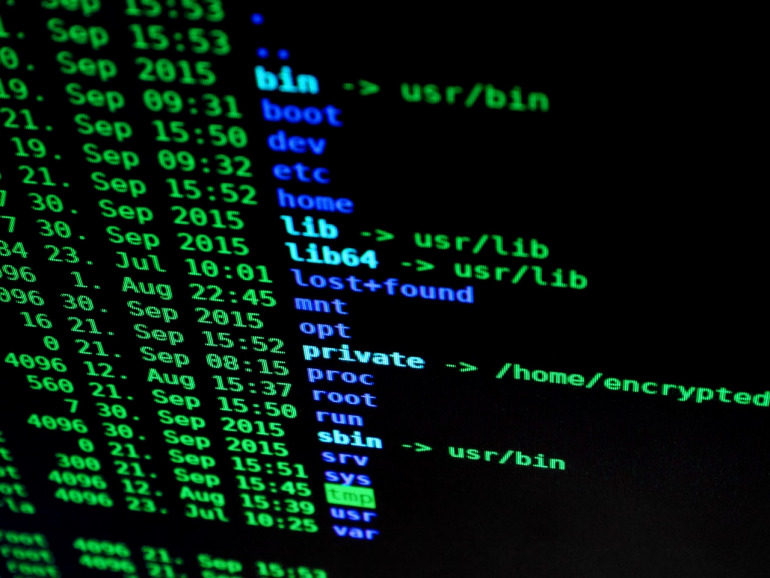

(出典) pexels.com

ファイアウォールを導入しなければ、どのような問題が起こるのでしょうか?企業におけるファイアウォールの必要性と、導入しない場合のリスクについて解説します。

ファイアウォールの必要性

企業活動にとって、不正アクセスやウイルス感染による情報漏えいは致命的なトラブルです。業務運営に支障を来すだけでなく、社会的な信用を失ってしまう可能性もあります。

ファイアウォールを導入していなければ、社内ネットワークの外から訪れる脅威からネットワーク自体や業務用の端末を守れません。

特に社内でネットワークを構築している企業では、パーソナルファイアウォール・ネットワーク用ファイアウォールのどちらも導入した方がよいでしょう。二重のセキュリティー網が構築できれば、情報漏えいが起こるリスクがより低くなります。

ファイアウォールを導入しないリスク

ファイアウォールを導入しなければ、企業は甚大な被害を負うリスクに危険にさらされるでしょう。ネットワークや業務用のデバイスが無防備な状態のままになり、外部からのサイバー攻撃でウイルスに感染する可能性があります。

社内にあるPC端末がウイルスに感染したときのリスクは、機密情報・顧客情報が外部に漏えいするだけではありません。悪質なマルウエアに感染すると、データが使えなくなることもあります。

悪意のある第三者からの不正アクセスや、それによる情報流出・システム障害のリスクを負うのも、企業がファイアウォールを導入しないデメリットです。

ファイアウォールの種類

(出典) pexels.com

ファイアウォールはパーソナル・ネットワーク用という大きな分類の他に、通信を制御する方法によっても種類が分かれます。それぞれに実現できるセキュリティーレベルが違うので、特徴を理解しておきましょう。

パケットフィルタリング型

パケットフィルタリング型のファイアウォールは、パケット(データを小分けにしたブロックのようなもの)単位でデータを解析した上で、通過させてよいのかを判断します。WindowsやMacなどのOSに標準装備されているのは基本的にこのタイプです。

パケットフィルタリング型のメリットとして、検査処理がシンプルなため通信速度が速い点が挙げられます。しかし情報の詳細までは解析しないため、脆弱性を狙われる可能性があるのが弱点です。

高いセキュリティーレベルを求めるケースでは不足となる可能性があります。

サーキットレベルゲートウェイ型

サーキットレベルゲートウェイ型は、パケットフィルタリング型を進化させたタイプのファイアウォールです。パケットフィルタリング型の機能に加えて、通信を許可するポート指定や制御、さらには使用するアプリケーションごとの制御といった機能も備えています。

通信によってやり取りされるパケットの送信元・宛て先を書き換えるため、外部からは内部ネットワークのアドレスや構成などが見えません。つまり、攻撃の手掛かりとなるような情報を外部に提供しないことで、セキュリティーレベルを高められるのです。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、アプリケーションの通信を代行するファイアウォールです。HTTPやFTPといった通信でやり取りされるデータを詳細にチェックして、通信を制御します。

高度な制御ができるため、不正アクセスに強いのがアプリケーションゲートウェイ型の特徴です。特に『なりすまし型』の攻撃に強く、大企業に採用される傾向があるファイアウォールといえます。

ただし、処理すべきデータ量が多く処理に時間がかかるため、通信速度が遅くなってしまうのは難点です。

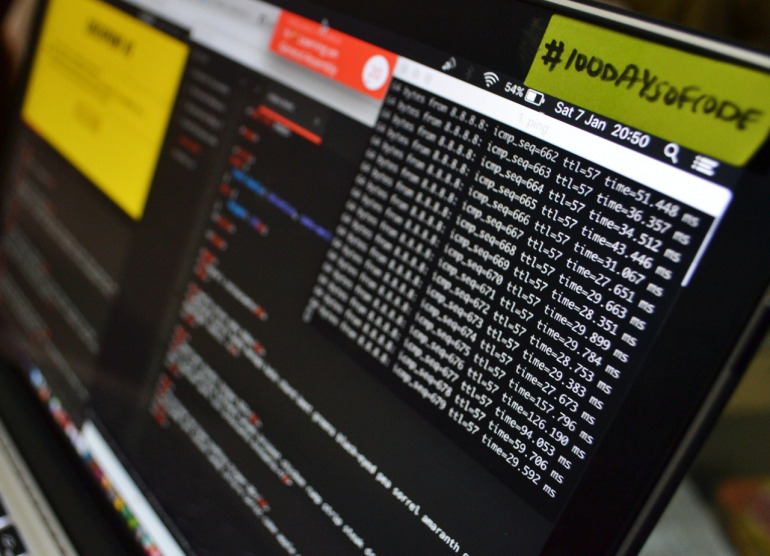

IDS、IPS、WAFの併用でセキュリティーを強化

(出典) pexels.com

ファイアウォールは、セキュリティー対策として万全なわけではありません。ネットワーク通信におけるセキュリティーは7階層に分かれていますが、ファイアウォールが対応できるのは3階層だけです。

防御対象や仕組みが異なるIDSやIPS、WAFといったシステムを、ファイアウォールと併用するのが有効です。各システムを導入する前に、それぞれの特徴を理解しておきましょう。

IDS、IPSを併用する効果

IDS(Intrusion Detection System)IPS(Intrusion Prevention System)はそれぞれ侵入検知システム・侵入防止システムと呼ばれており、ファイアウォールとは違った角度から端末を守ってくれるシステムです。

IDSもIPSもOSとソフトウエアを防御の対象としています。防火壁のようにネットワーク内外の境界で通信をフィルタリングするファイアウォールと併用することで、二重のセキュリティー体制を築くことが可能です。

IDSとIPSの違い

IDS(侵入検知システム)はネットワーク上の通信を監視して、不正なアクセスやその兆候を検知すると管理者に通知します。一方、IPS(侵入防止システム)の役割は、ネットワーク上の通信を監視して不正なアクセスをブロックすることです。

IDSとIPSはどちらもOSやソフトウエアの防御に特化しています。特にIPSはシステムに異常を検知したら、直ちに通信をシャットダウンするため、管理者を待たずに迅速な対応が可能です。

WAFを併用する効果

ファイアウォールとWAF(Web Application Firewall)は、防御の対象が異なります。ファイアウォールの役割はネットワーク内部への不正アクセスをブロックすることですが、WAFの役割はWebアプリケーションの脆弱性を突いた攻撃から閲覧者を守ることです。

正常なリクエストを装っているためにIDSやIPSでも検知できない、SQLインジェクションやクロスサイトスクリプティング、OSコマンドインジェクションといった攻撃からWebアプリケーションの閲覧者を守ります。

ファイアウォールだけではWebアプリケーションの脆弱性を狙った攻撃を防ぎきれません。ファイアウォールに加えてIDSやIPS、WAFを併用すれば、格段にセキュリティーレベルが上がるでしょう。

構成/編集部

DIME MAGAZINE

DIME MAGAZINE